De qué manera Realizar un Desbloqueo Seguro y Efectivo

En la actualidad, los dispositivos móviles y las PC se se transformaron en elementos cruciales en nuestro día a día. No obstante, si alguna vez encontrado bloqueado de tu teléfono, computadora o tableta, conoces lo frustrante que puede ser. Afortunadamente, existen técnicas de desbloqueo confiables y seguros que te posibilitan volver a obtener el acceso a tus aparatos sin poner en riesgo la seguridad de tus datos personales. En el siguiente texto, exploraremos diversas métodos de acceso que cobren desde patrones y códigos PIN hasta técnicas avanzadas, como reconocimiento por rostro y las impresiones digitales.

Desde el restablecimiento de fábrica hasta el empleo de software de liberación remota, hay múltiples formas de eludir esos obstáculos que nos impiden acceder a nuestros dispositivos. Asimismo, discutiremos la importancia de configurar de protección y de qué manera proteger correctamente tus datos personales. Mientras que procedas con un bypass, involúcrate con nosotros en este proceso y explora cómo puedes liberar tus aparatos de modo efectivo, sin perder información crítica y conservando la confidencialidad de tus datos a la delantera.

Técnicas de Acceso

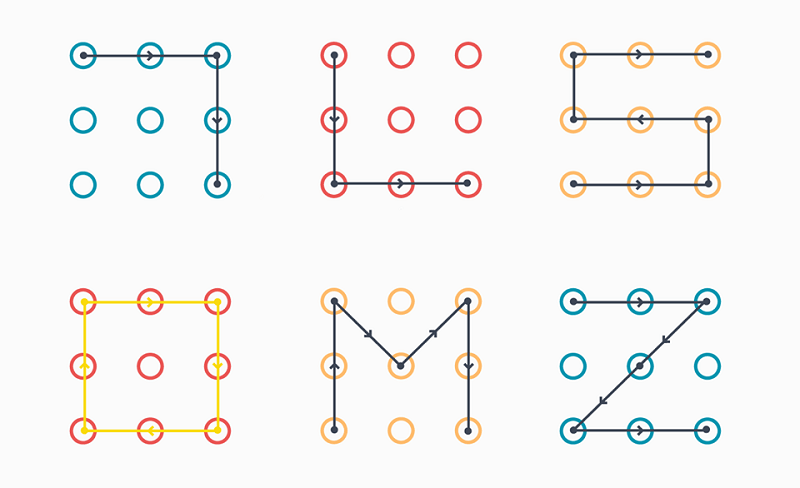

Existen varios sistemas de acceso que facilitan facilitar su ingreso a aparatos móviles y computadoras. Uno de los métodos más comunes es el patrón de acceso, especialmente en smartphones Android. Dicho método implica dibujar una forma en la pantalla que se ha configurado con anticipación como contraseña. Su simplicidad y rapidez del patrón lo convierten en una elección popular entre muchos usuarios finales.

Otra opción frecuente es el PIN de acceso, que requiere introducir un código numérico de cuatro a seis dígitos con el fin de desbloquear el dispositivo. Dicho método es fácil de recordar y ofrece un grado de seguridad básico. Adicionalmente, la contraseña de acceso es un sistema que facilita crear combinaciones más complejas alfanuméricas, ofreciendo mayor protección para sus datos personales.

Para quienes que buscan métodos más sofisticados, la identificación por huella y el identificación facial son alternativas efectivas. Dichas tecnologías emplean las características biométricas del usuario para acceder a el dispositivo, brindando proporciona una forma de ingreso veloz y segura. Sin embargo, es esencial asegurarse de que la configuración de seguridad haya sido correctamente habilitada para evitar intentos de ingreso no autorizados.

Protección en Dispositivos Portátiles

La protección en dispositivos móviles es esencial para salvaguardar la data personal y evitar ingresos no autorizados. Se encuentran varios sistemas de desbloqueo que ayudan a salvaguardar los informes, como patrones de desbloqueo, PIN de seguridad y contraseñas de entrada. Dichos métodos no solo previenen el ingreso a apps y datos confidenciales, sino que también facilitan una restauración de clave eficiente si el empleado pierde sus credenciales. La selección de un método apropiado depende de las exigencias y preferencias del individuo, así como de la potencialidad de los aparatos.

Adicionalmente, la innovación ha evolucionado para incluir sistemas de autenticación biométrica, como la huella dactilar y el reconocimiento facial. Dichas alternativas son considerablemente convenientes y, a frecuentemente, más seguros que los métodos tradicionales. Al implementar estos sistemas biométricos, los usuarios pueden gozar de un ingreso rápido a sus dispositivos sin comprometer la protección. Sin embargo, es importante mantener al día las ajustes de protección y instalar las últimas mejoras para mitigar puntos débiles potenciales.

Por finalmente, las herramientas de control remoto, como Find My Device y Find My iPhone, ofrecen una nivel extra de seguridad en situación de pérdida o sustracción. Dichas herramientas hacen posible localizar el dispositivo y, si es preciso, bloquearlo o borrarlo de forma remota, protegiendo así la data personal. Mantener una configuración de seguridad robusta y emplear estas utilidades son acciones recomendadas que ayudan sustancialmente a la seguridad de los dispositivos portátiles y a la protección de los datos privados del individuo.

Restablecimiento y Restauración de Datos

El reinicio y la recuperación son métodos esenciales para garantizar disponibilidad a nuestros dispositivos cuando no recordamos métodos de desbloqueo como el patrón, número de identificación personal o contraseña de acceso. Si bien estos métodos de protección son cruciales para salvaguardar nuestros archivos personales, su falta de efectividad puede plantear un problema significativo si no podemos acordarnos de nuestras referencias. Una opción para muchos dispositivos es realizar un restablecimiento de fábrica, aunque esto típicamente resulta en la pérdida de todos los archivos en la memoria en el aparato.

Por suerte, existen herramientas que permiten la restauración de claves sin necesidad de borrar la información. Herramientas como Find My Device para Android y Find My iPhone para equipos Apple son ilustraciones de herramientas que ofrecen una alternativa para liberar el aparato de manera segura y segura, sin destruir el información. Para sacar provecho de estas funciones, es esencial estar al día de la configuración de seguridad y tener encendidas las funciones necesarias antes de enfrentar un impedimento.

Adicionalmente, algunas marcas como Xiao Mi y OnePlus cuentan con herramientas específicas como Mi Unlock y Oppo ID, que simplifican el liberación de dispositivos. Estas alternativas se convierten en una efectiva opción para quienes necesitan reiniciar el acceso a sus dispositivos sin perjudicar la data personal. Es importante asegurarse de cumplir con los procedimientos adecuados y aplicar las soluciones adecuadas es esencial para un acceso seguro y efectivo.

Instrumentos de Desbloqueo a Distancia

En la época actual, las herramientas de liberación a distancia se han convertido en aliadas esenciales para recuperar el acceso a dispositivos bloqueados sin tener que hacer un restablecimiento de fábrica. Estas aplicaciones facilitan a los dueños liberar sus smartphones, tablets y PCs de manera eficaz utilizando servicios en la nube. Por ejemplo, herramientas como Find My Device de Google o Find My iPhone de Apple ofrecen opciones para localizar, bloquear y liberar aparatos de forma remota, lo que ofrece una solución útil y rápida ante situaciones de pérdida de claves o modelos de liberación.

Además de los sistemas de búsqueda, hay aplicaciones particulares que facilitan el desbloqueo de dispositivos de diferentes marcas. Mi Unlock para teléfonos Xiaomi y ID de Oppo para dispositivos de la marca Oppo son casos de aplicaciones que facilitan la restauración de acceso a teléfonos que han sido olvidados o inaccesibles. Estas soluciones normalmente necesitar que el usuario tenga acceso a su perfil previa para verificar la posesión del dispositivo, lo que añade una capa de protección al método.

Es fundamental destacar que, si bien estas aplicaciones son efectivas, en todo momento se deben ser seguir buenas normas de protección. Mantener la información de la cuenta y contraseñas seguras, así como habilitar las configuraciones de seguridad necesarias, contribuirá a defender los información personales y evitar el uso no permitido. El uso de técnicas de liberación remoto, también ser conveniente, debería hacerse con el objetivo de mantener la protección de los aparatos portátiles en todo momento.

Ajuste en Protección

La ajuste de protección es crucial con el fin de proteger nuestros dispositivos móviles, PCs y tablets contra ingresos no autorizados. Crear un patrón de desbloqueo, un PIN de seguridad o una contraseña de acceso representan las primeras pasos que deberíamos tomar con el fin de asegurar la protección de nuestra data. Igualmente, resulta ser recomendable habilitar opciones de adicionales como la huella dactilar o el reconocimiento facial, las cuales ofrecen un acceso veloz y firme a mis aparatos.

Es crucial también configurar las herramientas de desbloqueo remoto, como Find My Device o Find My iPhone, las cuales permiten localizar y administrar tus dispositivos en caso de pérdida o robo. Dichas herramientas no solo ayudan a recuperar el dispositivo, sino que también brindan opciones de salvaguardar nuestra data personal almacenada en él. Es fundamental que te asegures de tener vinculada tu cuenta de iCloud o Google con el objetivo de facilitar este proceso.

Finalmente, la protección de datos personales debería ser una preocupación principal. Realiza ajustes en tu ajuste de para restringir los acceso a aplicaciones, servicios y datos sensibles. Esta opción de un restablecimiento de fábrica debería considerarse como última recurso, pues podría borrar toda data de tu aparato. Mantener una ajuste de seguridad sólida es crucial para proteger nuestra privacidad y paz mental en el uso diario de la tecnología.